Погружение в Kubernetes Security Context

Kubernetes предлагает разные возможности, которые можно использовать для повышения степени защищенности кластера. Одной из таких возможностей является Security Context.

Kubernetes предлагает разные возможности, которые можно использовать для повышения степени защищенности кластера. Одной из таких возможностей является Security Context.

Security Context в Kubernetes — это набор параметров, которые применяются к подам и контейнерам для обеспечения определённых политик безопасности. Эти параметры влияют на доступ к операционной системе, могут ограничить привилегии, задать параметры пользователей и групп, а также другие параметры безопасности.

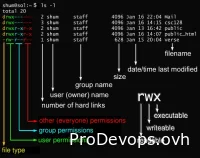

Security Context помогает администрировать важнейшие аспекты безопасности, такие как:

-

Идентификация пользователя и группы (UID, GID),

-

Права доступа к системным ресурсам,

-

Подключение и использование специфических групп безопасности,

-

Использование привилегий контейнера (например, запуск с правами root).

В Kubernetes можно выделить два типа Security Context: Pod-Level и Container-Level.

Pod-Level Security Context

Pod-Level Security Context задается на уровне всего пода. Эти параметры применяются ко всем контейнерам внутри пода, если для конкретного контейнера не указано другое. Это полезно, когда вы хотите применить одну политику безопасности ко всем контейнерам в поде.

Пример конфигурации:

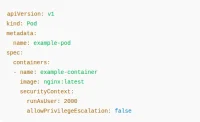

Container-Level Security Context

Container-Level Security Context задается для конкретного контейнера. Это позволяет применить отдельные политики безопасности для каждого контейнера внутри пода, если необходимо.

Пример конфигурации:

Различия между Pod-Level и Container-Level Security Context

Основное различие между этими двумя уровнями заключается в области применения настроек:

-

Pod-Level Security Context применяется ко всем контейнерам в поде.

-

Container-Level Security Context применяется только к отдельному контейнеру, позволяя иметь уникальные настройки безопасности для каждого контейнера внутри пода.